Wahl der Leser

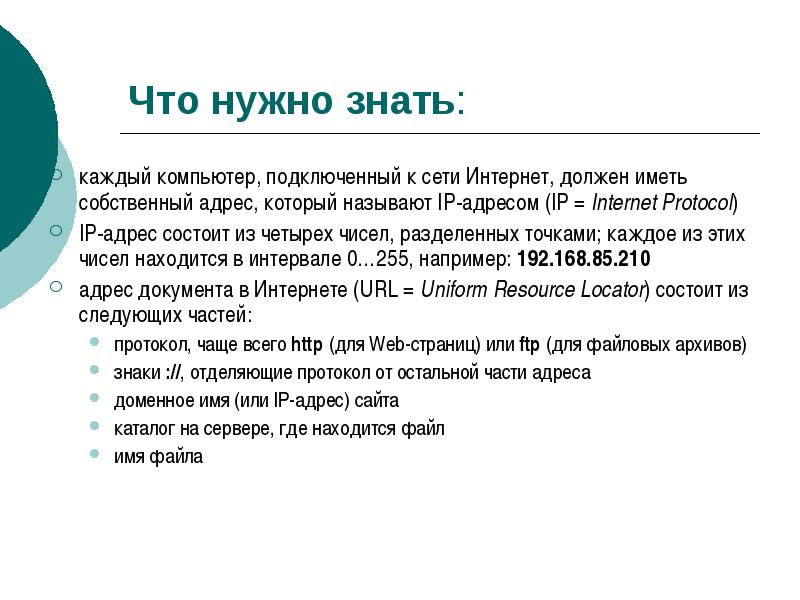

Populäre Artikel

Unbefugte Versuche, auf Prüfprotokolle zuzugreifen, sollten aufgezeichnet und gemeldet werden. Das Ändern von Protokollen wird oft als Bereinigen bezeichnet. . Auf der Transportschicht gibt es zwei Protokolle. Es ist erwähnenswert, die folgenden Felder zu beachten. Quell- und Zielports sind die Definition von Anwendungen Höchststufeüber eine Verbindung. Reserviert – das Codebit ist immer gesetzt – dies sind Flags, die die Art des Headers angeben.

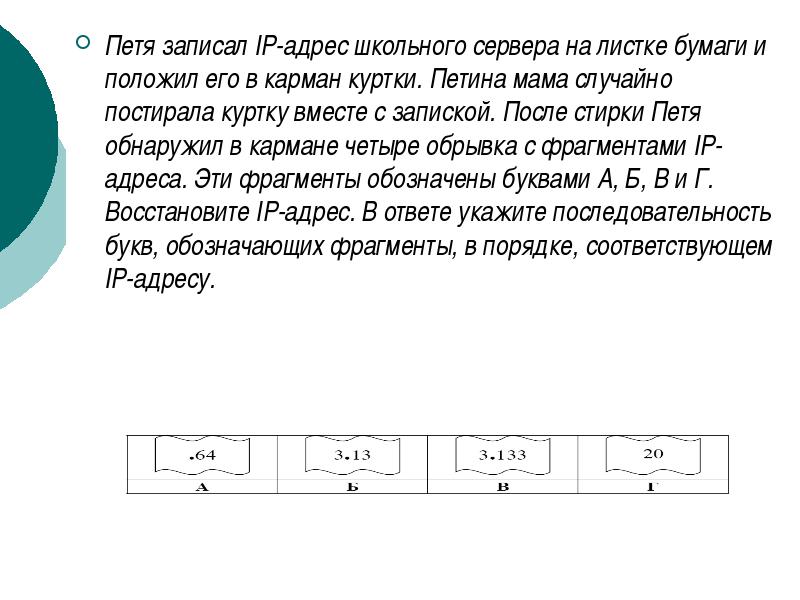

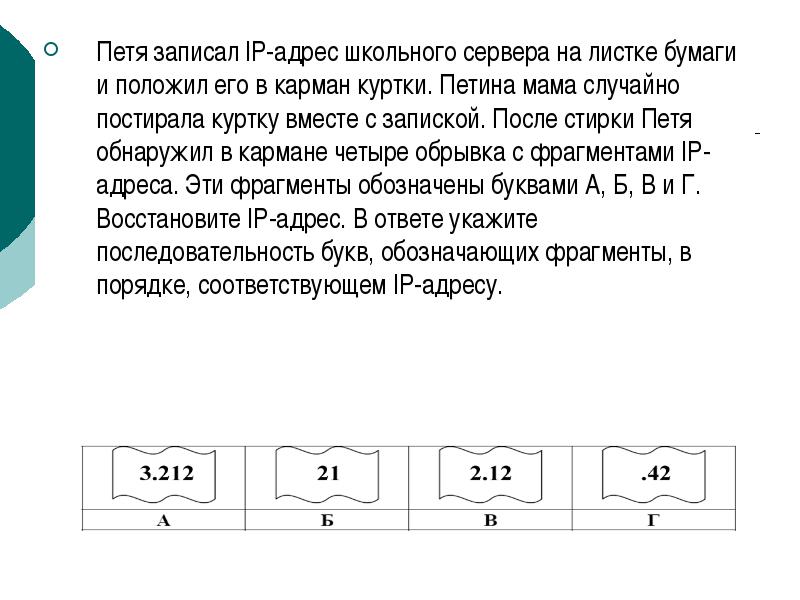

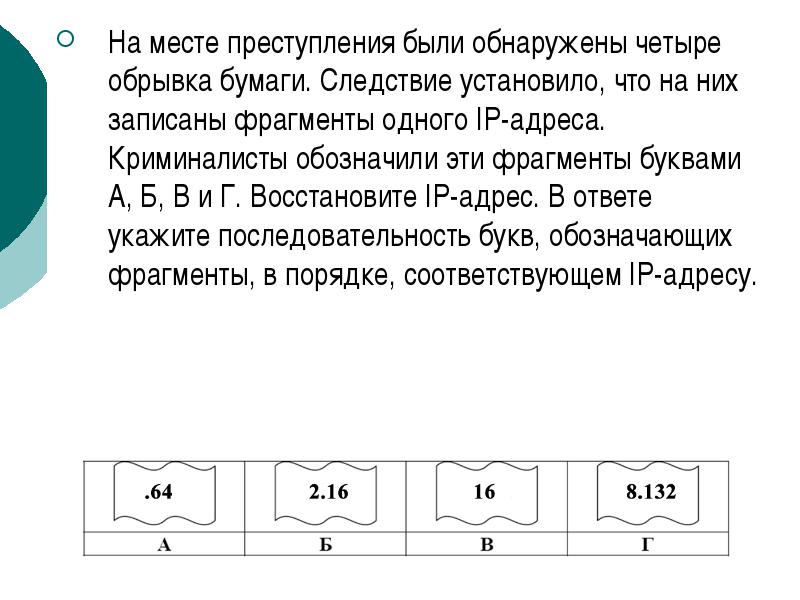

Petja schrieb die IP-Adresse des Schulservers auf einen Zettel und steckte ihn in seine Jackentasche. Petjas Mutter wusch versehentlich ihre Jacke zusammen mit dem Zettel. Nach dem Waschen fand Petja in seiner Tasche vier Zettel mit Fragmenten einer IP-Adresse. Diese Fragmente werden mit den Buchstaben A, B, C und D bezeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in Ihrer Antwort die Buchstabenfolge der Fragmente in der Reihenfolge an, die der IP-Adresse entspricht.

Anwendungen öffnen Portnummern und kommunizieren über diese Portnummern. Server-Socket. In der folgenden Tabelle sind einige häufig verwendete Portnummern aufgeführt. Jedes Oktett hat eine eigene Sequenznummer, sodass jedes Oktett bei Bedarf erkannt werden kann. In der Praxis werden Oktette in Stapeln bestätigt, deren Größe durch die Fenstergröße bestimmt wird. Die Sequenznummer ist eine 32-Bit-Binärzahl, obwohl ein sehr großer Bereich endlicher Zahlen verwendet wird, wodurch sie auf Null zurückfällt.

Um den Überblick über die für die Verifizierung benötigten Sequenznummern zu behalten, muss die Arithmetik Modulo 2 32 durchgeführt werden. Darüber hinaus wird das Sequenznummerninkrement des letzten empfangenen Segments im Bestätigungsfeld gesendet. Segmente, die nicht innerhalb einer bestimmten Zeitspanne bestätigt werden, werden erneut übertragen. Für jede Verbindung befindet sich dieser Satz Variablen im Übertragungssteuerblock.

Petja schrieb die IP-Adresse des Schulservers auf einen Zettel und steckte ihn in seine Jackentasche. Petjas Mutter wusch versehentlich ihre Jacke zusammen mit dem Zettel. Nach dem Waschen fand Petja in seiner Tasche vier Zettel mit Fragmenten einer IP-Adresse. Diese Fragmente werden mit den Buchstaben A, B, C und D bezeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in Ihrer Antwort die Buchstabenfolge der Fragmente in der Reihenfolge an, die der IP-Adresse entspricht.

Wenn der Empfänger ein Datensegment empfängt, überprüft er die Sequenznummer und wenn sie mit dem nächsten Segment übereinstimmt, auf das der Empfänger wartet, kommen die Daten in der richtigen Reihenfolge an. Zur Berechnung dieses Übertragungs-Timeouts verfügbar verschiedene Methoden und hängt vom Stapel ab.

Die Flusskontrolle wird über ein Schiebefensterkonzept gesteuert. Das Fenster ist Höchstbetrag unbestätigte Bytes, die in jeder Übertragungssequenz zulässig sind, oder, anders ausgedrückt, es handelt sich um den Bereich der Sequenznummern im gesamten Datenelement, den der Empfänger bereit ist, in seinem Puffer aufzunehmen. Der Empfänger bestimmt die aktuelle Empfangsfenstergröße in jedem an den Absender gesendeten Paket. Der Absender kann diese Datenmenge senden, bevor er auf eine Aktualisierung der Größe des Empfangsfensters vom Empfänger warten muss.

Petja schrieb die IP-Adresse des Schulservers auf einen Zettel und steckte ihn in seine Jackentasche. Petjas Mutter wusch versehentlich ihre Jacke zusammen mit dem Zettel. Nach dem Waschen fand Petja in seiner Tasche vier Zettel mit Fragmenten einer IP-Adresse. Diese Fragmente werden mit den Buchstaben A, B, C und D bezeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in Ihrer Antwort die Buchstabenfolge der Fragmente in der Reihenfolge an, die der IP-Adresse entspricht.

Die Größe des Sendefensters wird durch den kleinsten Wert zwischen Empfangsfenster und Senderpuffer bestimmt. Wenn für dieses Segment vor Ablauf des Timers keine Bestätigung empfangen wird, wird das Segment erneut übertragen. Ein Ausfall kann beispielsweise durch Überlastung verursacht werden. voller Puffer auf dem Empfänger oder Fehler auf dem Medium. Bei der nächsten erfolgreichen Übertragung beginnt ein langsamer Hochlauf. . Die Fenstergröße könnte gleichzeitig verwendet werden, wenn das Segment groß genug wäre, aber normalerweise wird das Fenster von mehreren Segmenten mit jeweils Hunderten von Bytes verwendet.

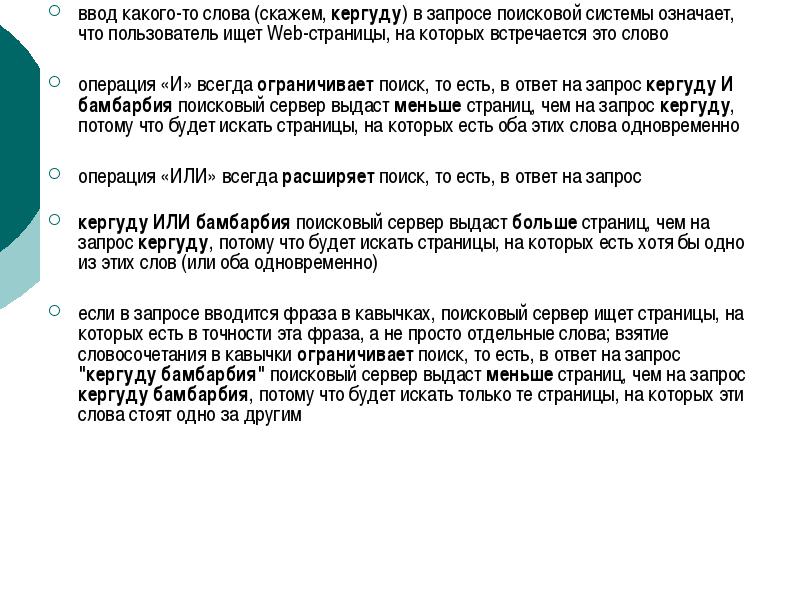

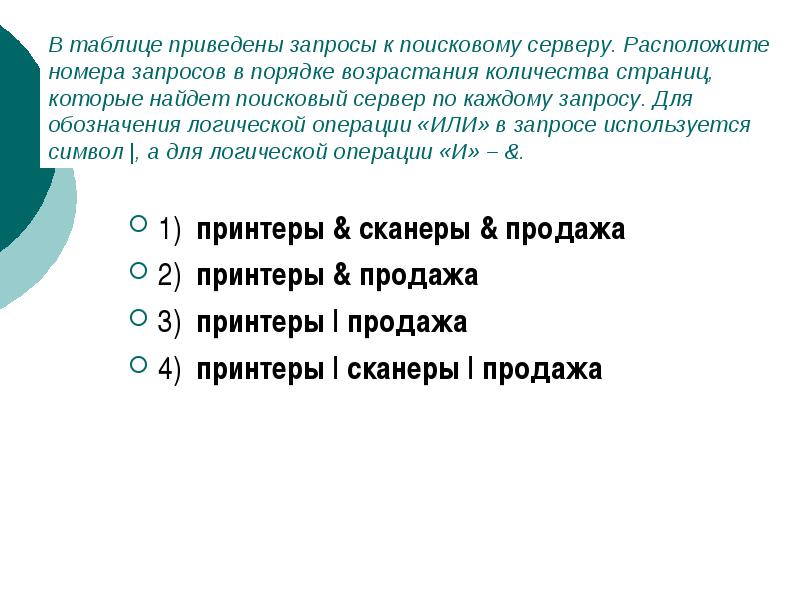

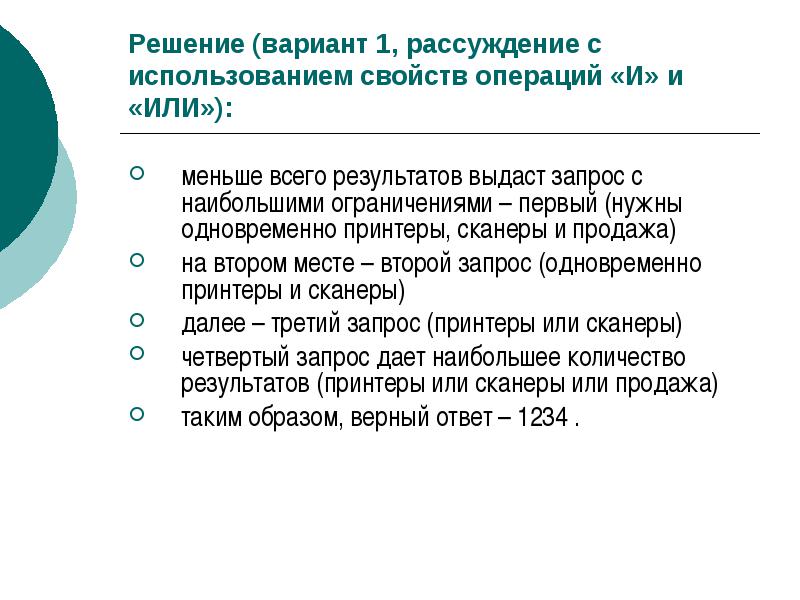

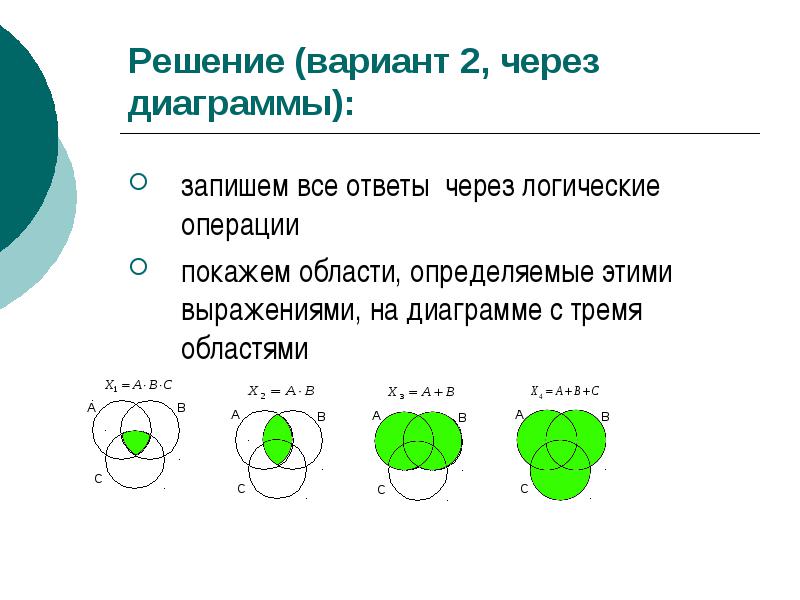

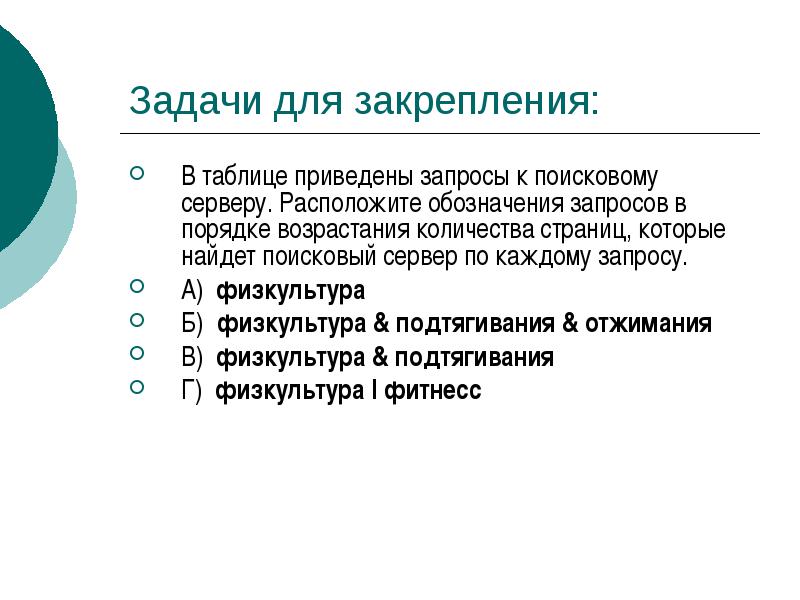

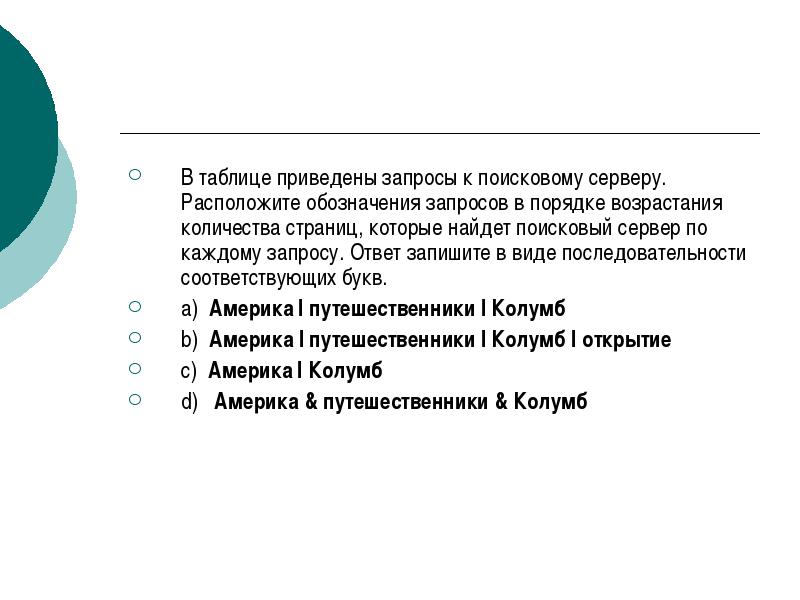

wenn in der Abfrage eine Phrase in Anführungszeichen eingegeben wird, Suchserver sucht nach Seiten, die genau diesen Satz enthalten und nicht nur einzelne Wörter; einen Satz in Anführungszeichen setzen Grenzen Suche, also als Antwort auf eine Anfrage „kergudu bambarbia“ Der Suchserver wird zurückkehren weniger Seiten als pro Anfrage Kergudu Bambarbia, da nur nach den Seiten gesucht wird, auf denen diese Wörter nacheinander vorkommen

Die Fenstergröße von einem bedeutet, dass jedes Datenbyte bestätigt werden muss, bevor das nächste gesendet wird. Das Rollelement beschreibt die Oktette, die aus dem Oktettstrom, der den Datenblock bildet, übertragen werden dürfen. Während dieses Datenelement voranschreitet, verschiebt sich das Fenster entlang der Oktette, während die Oktette übertragen und bestätigt werden, d. h. wenn die Daten bestätigen, dass das Fenster entlang der Datenoktette vorrückt. Die Größe des Empfangsfensters bestimmt, wo sich die Vorderkante des Fensters befindet. Wenn sich das Fenster nähert, können alle nicht gesendeten Daten sofort gesendet werden, da dann noch Platz im Puffer des Empfängers vorhanden ist.

Test „Internet, Netzwerkadressierung“

Wenn der Empfänger eine Fenstergröße von 0 angibt, kann der Sender keine weiteren Bytes senden, bis der Empfänger ein Paket mit einer Fenstergröße größer als sendet. Stellen Sie sich ein Szenario vor, in dem ein Absender eine Folge von Bytes, beispielsweise die Nummern 1 bis 20, an einen Empfänger senden muss, dessen Fenstergröße zehn beträgt. Der Absender platziert dann ein Fenster um die ersten zehn Bytes und überträgt sie nacheinander. Anschließend wird auf die Bestätigung gewartet. An diesem Punkt verschiebt der Absender das Schiebefenster um 10 Bytes, um 11 Bytes abzudecken, sodass der Absender dann diese 10 Bytes auf einmal überträgt.

Ziel. Überprüfen Sie Ihr Wissen über Konzepte zum Thema und Elemente von Internetressourcenadressen.

Evaluationskriterien: Markieren Sie „5“ – 14 bis 15 richtige Antworten; Markieren Sie „4“ – 11 bis 13 richtige Antworten; Markieren Sie „3“ – 9 bis 10 richtige Antworten.Schlüssel

№ Frage

Bitte lesen Sie die Anweisungen sorgfältig durch, bevor Sie den Test durchführen.

Anwendungen bestimmen die anfängliche Fenstergröße, und Sie können diese Größe für jedes Gerät während der ersten Synchronisierung sehen. Bei der Definition einer Fenstergröße von 6 bis 8 Mal wird die Stapelgröße als am effektivsten angesehen. Je weniger Fehler im Netzwerk auftreten, desto größer ist das Empfangsfenster und desto mehr Bandbreite wird für die Daten beansprucht. Das einzige Problem mit große Größe Das Fenster besteht darin, dass, wenn die Übertragung zu irgendeinem Zeitpunkt fehlschlägt, das gesamte Segment erneut gesendet werden muss, wodurch es zunimmt Durchsatz.

Bei der Aufgabe handelt es sich um einen Single-Choice-Test bestehend aus fünfzehn Fragen: Informations- und Kommunikationstechnologien für die Arbeit in einem Computernetzwerk.

Die maximale Bearbeitungszeit für den Test beträgt 20 Minuten.

Das Kriterium für die abschließende Bewertung ist die Anzahl der richtigen Antworten.

Die maximal mögliche Punktzahl beträgt 15.

Dies liegt daran, dass die Fenstergröße zunächst klein ist, sodass der Großteil des anfänglichen Datenverkehrs eher aus Headern als aus Daten besteht. Die Fenstergröße ist die maximale Anzahl an Datenbytes, die in einem Segment ohne Bestätigung übertragen werden können. Teuer Satellitenverbindung 2 Mbit/s werden nicht vollständig genutzt.

Es wäre vorzuziehen, dass die Fenstergröße mit der Linkgröße übereinstimmt. Dies wurde in einem Format beschrieben, das dem ähnelt, was Sie auf einer Netzwerkverfolgung sehen würden, die im Zwei-Stationen-Format angezeigt wird. Dieses Segment enthält keine Daten und wir möchten nicht, dass die Sitzung die Anzahl der Sequenznummern einfach nicht erhöht. Im obigen Szenario sendet der Absender intuitiv 72 Byte Daten in einem Segment. Beachten Sie, dass nicht jedes Byte vom Empfänger gesendet werden muss, der auch die Sequenznummer des ersten Datenbytes in seinem Segment zurücksendet, das gesendet werden muss.

Für jede Aufgabe im Test gibt es Antwortmöglichkeiten von 1 bis 4, von denen nur eine richtig ist.

Für jede richtige Antwort im Test erhält der Teilnehmer 1 Punkt; falsche Antworten werden nicht berücksichtigt.

Fragen

1. Ein Computer, der ständig mit dem Netzwerk verbunden ist:

Host-Computer (Knoten)

Anbieter

Wenn keine Sequenznummern empfangen werden, geht das gesamte Segment mit allen darin enthaltenen Datenbytes sowie allen Segmenten verloren, die möglicherweise in der Zeile vor dem verlorenen Segment gesendet wurden. Bei einer längeren Sitzung sollten Sie feststellen, dass die Fenstergröße zunimmt, wenn der Puffer der Anwendung leer wird. In diesem Beispiel können die Fenstergrößen leicht eingehalten werden, da die Segmentpakete aufeinander folgen. In den meisten Fällen folgen die Bestätigungen jedoch nicht immer und werden möglicherweise von mehr als einem Segment erkannt, was die Komplexität erhöht.

Es erfordert weniger Ressourcen und ist einfacher zu erlernen und anzuwenden. Zu den Merkmalen dieses „anderen“ Architekturstils gehört beispielsweise die Forderung nach einer einheitlichen Schnittstelle. Wie in der Abbildung dargestellt, ist das Simple Object Access Protocol seit der Jahrhundertwende das Protokoll der Wahl für Webdienste.

Server

Domain

2. Software zur Bedienung verschiedener Netzwerkinformationsdienste:

Basissoftware

Server-Programm

Client-Programm

Browser

3.Internetserver mit Dateiarchiven ermöglichen:

Kopieren Sie die erforderlichen Dateien.

Um E-Mails zu empfangen;

Was er anfänglich praktizierte, offenbarte erst im Laufe der Jahre seine Schwächen. Ein weiterer erschwerender Faktor sind die großen Lieferanten Software Der zunächst einfache Standard wurde schrittweise erweitert und immer mehr Unterstandards hinzugefügt.

Daher ist die „Sehnsucht“ der Entwickler nach einem einfacheren Verfahren verständlich. Adressierbarkeit: Jede Ressource muss mithilfe einer eindeutigen eindeutigen Ressourcenkennung identifiziert werden. Denn das bedeutet, dass bei jeder Anfrage alle notwendigen Informationen mitgesendet werden. Wenn keine Sitzungen vorhanden sind, können mehrere Anforderungen eines Clients problemlos an verschiedene Server weitergeleitet werden. Die wichtigsten Methoden und Operatoren werden im Folgenden kurz beschrieben, auch wenn die meisten davon von aktuellen Browsern nicht verwendet werden.

Nehmen Sie an Telefonkonferenzen teil;

Führen Sie Videokonferenzen durch.

4.Web-Die Seite hat die Erweiterung:

5. Die gebräuchlichste Art, im Internet nach Informationen zu suchen, ist die Verwendung von:

Hilfesysteme;

Hyperlinks;

Suchmaschinen;

Verzeichnisse.

zu jeder Webseite eines beliebigen Internetservers;

Um im Beispiel bei der Bestellnummer zu bleiben. Es kann auch im Titel stehen. Es verwendet einfach die Sprache, die für die Anwendung erforderlich ist. Die zweite Spalte enthält den Namen der Freigabe und die dritte Spalte den Namen des Remote-Hosts, der diese Ressource verwendet. Wenn Sie den Vorgang abgeschlossen haben, gebundene Verbindung wird unterbrochen.

Die letzte Spalte zeigt die Menge Dateien öffnen. Sie können nur die Anzahl der geöffneten Dateien sehen. Sie wissen nicht, wie viele Dateien der Benutzer kopiert oder zuvor geöffnet hat. Wenn Sie die Seite öffnen, ist die Liste leer. Wenn die Datei an einem anderen Ort gespeichert ist, korrigieren Sie den Eintrag und klicken Sie erneut auf Aktualisieren. Ein Wert von 1 protokolliert nur aufgebaute und abgeschlossene Verbindungen, ein Wert von 2 protokolliert auch das Öffnen und Schließen von Dateien, ein höherer Wert ergibt noch mehr genaue Information.

zu jeder Webseite innerhalb dieser Domain;

zu jeder Webseite dieses Servers;

innerhalb dieser Webseite;

zum Webserver der obersten Ebene.

8. Die Kennung einer Internetressource hat die folgende Form: http://www.ftp.ru/index.html. Welcher Teil dieser Kennung gibt das zur Übertragung der Ressource verwendete Protokoll an?

Wenn Sie wissen möchten, wer mit Ihrem Computer verbunden ist und welche Dateien verfügbar sind, setzen Sie den Wert auf 2. Über vier Checkboxen können Sie bestimmen, welche der protokollierten Ereignisse angezeigt werden. Nach jeder Änderung müssen Sie auf die Schaltfläche „Aktualisieren“ klicken, um das Ergebnis der Änderungen anzuzeigen.

Durch Klicken auf eine Spaltenüberschrift wird die Liste nach dieser Spalte sortiert. Auf dieser Seite können Sie Inhalte der dritten Seite filtern. Das Kontrollkästchen ist nicht aktiviert oder aktiviert. Wählen Sie nun „Erweiterte Computerinformationen anzeigen“ und vergessen Sie nicht, auf die Schaltfläche „Suchen“ zu klicken. Jetzt können Sie herausfinden, wie viele Verbindungen von jedem Computer geöffnet wurden.

1) www;

2) FTP;

3) http;

4) HTML.

9. Wählen Sie aus der bereitgestellten Liste aus IP-Adresse:10. Elektronische Post (E-Mail) ermöglicht Ihnen das Versenden von…

nur Nachrichten;

Videobild;

Nachrichten und angehängte Dateien;

nur Dateien.

elf . WWW- Das...

World Wild Web;

Klicken Sie nun auf „Ergebnisse löschen“. Wählen Sie im Popup-Menü „Dateizugriff“ und dann „Erweitert anzeigen“ aus offizielle Informationen", und klicken Sie dann erneut auf "Suchen". Jetzt können Sie sehen, wie oft auf jede Datei zugegriffen wurde. Wenn Sie auch die Informationen zum erweiterten Rechner überprüfen, können Sie sehen, wie oft jeder einzelne Benutzer jede Datei geöffnet hat.

Klicken Sie auf eine Spaltenüberschrift, um die Liste nach dieser Spalte zu sortieren. Dadurch erhalten Sie einen Überblick darüber, welche Datei am häufigsten geöffnet wurde, welcher Benutzer die Datei am häufigsten geöffnet hat usw. Derzeitiger Assistent: Alexander Neindorf. Friedrich Raabe und Thomas Diehl.

Weltweites Netz;

Wild-West-Welt;

Uns ging es gut.

12. Ein Modem, das Informationen mit einer Geschwindigkeit von 28800 bps überträgt, kann innerhalb von ... zwei Textseiten (3600 Bytes) übertragen.

1 Tag;

1 Stunde;

1 Sekunde;

1 Minute.

13. Wenn eine Adresse angegeben ist Email im Internet [email protected], dann der Name des Inhabers der E-Mail-Adresse...

int.glasnet.ru;

Nutzername ;

glasnet.ru.

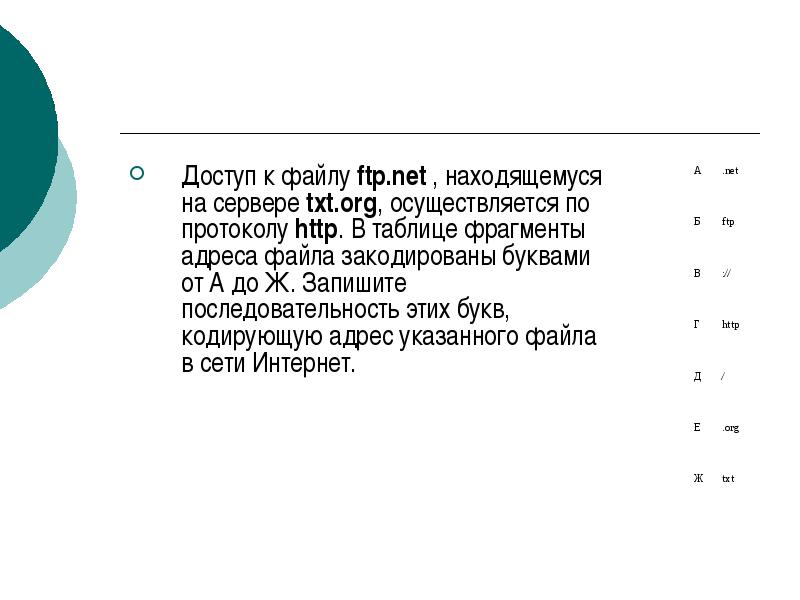

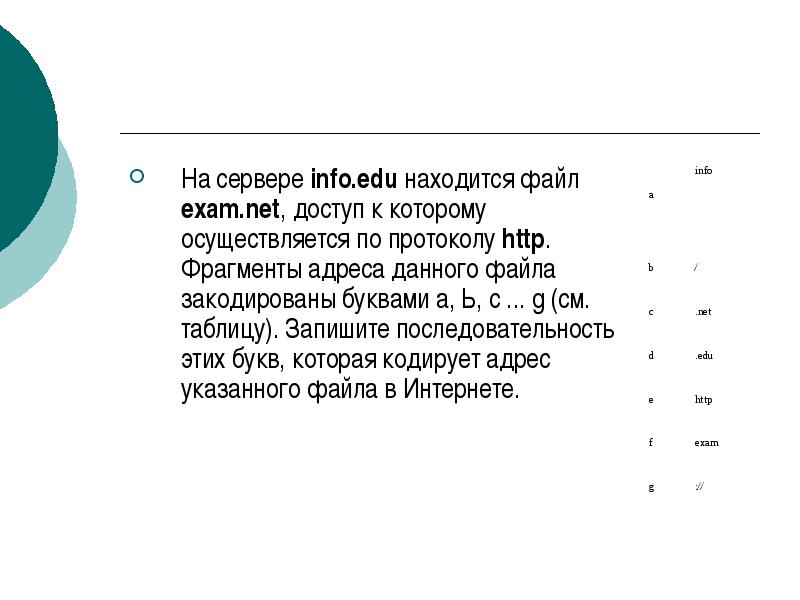

EZBGDVZHA;

EBZGZHAVD;

JAVEZBGD;

EZZHAVBGD.

15.Petya notierte die IP-Adresse des Schulservers auf einem Blatt Papier und steckte es in seine Jackentasche. Petjas Mutter wusch versehentlich ihre Jacke zusammen mit dem Zettel. Nach dem Waschen fand Petja in seiner Tasche vier Zettel mit Fragmenten einer IP-Adresse. Diese Fragmente werden mit den Buchstaben A, B, C und D bezeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in Ihrer Antwort die Buchstabenfolge der Fragmente in der Reihenfolge an, die der IP-Adresse entspricht.

VABG;

A B C D;

GAWB;

| In Verbindung stehende Artikel: | |

|

So öffnen Sie ein XML-Dokument - Funktionen zum Arbeiten mit XML-Dateien. So öffnen Sie die XML-Erweiterung

Im Windows-Betriebssystem speichern die meisten Programme ihre... Was sind ROOT-Rechte und wie erhält man sie auf Android? Nachteile von Root-Rechten

Sie haben Root-Rechte für Ihr Android-Smartphone oder -Tablet erhalten. Alles scheint... PayPal – was ist das für ein System und wie nutzt man es?

PayPal ist ein internationales Zahlungssystem, mit dem Sie... | |