Wahl der Leser

Populäre Artikel

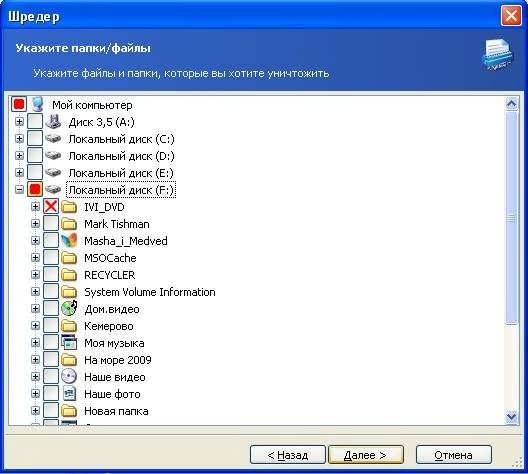

Aktenvernichter Acronis stimmt Image Home 11 ist ein spezieller Assistent, der einfach und schnell vertrauliche Dateien und Ordner, die Sie nicht mehr benötigen, für die sichere Vernichtung von Ihrem Computer auswählen kann. Es wird unmöglich sein, sie wiederherzustellen.

Um „File Shredder“ zu starten, wählen Sie im Hauptprogrammfenster die Kategorie „Festplatten-Dienstprogramme“.

Wählen Sie im neuen Fenster im Abschnitt „Systembereinigung“ die Option „File Shredder“.

Sie können das Laufwerk oder Dateien (Ordner) auf dem Laufwerk auswählen.

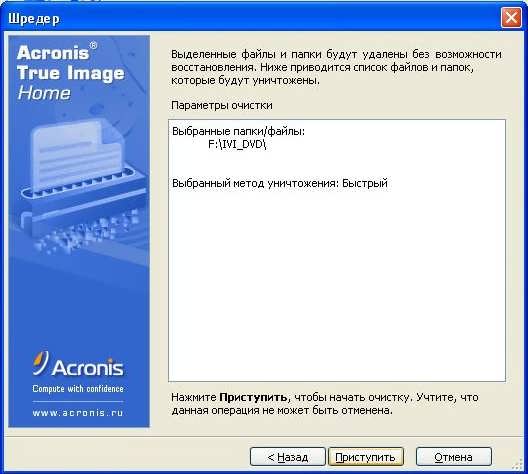

Die Funktion „Gemeinsame Methode für diese Komponente verwenden“ wählt automatisch „Russischer Standard“ aus.

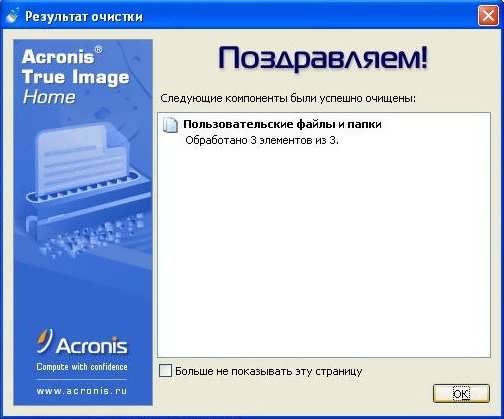

Bevor Sie loslegen, können Sie über die Schaltfläche „Zurück“ zu vorherigen Fenstern zurückkehren und alle erforderlichen Änderungen vornehmen. Um den Vorgang abzubrechen und zum Hauptprogrammfenster zurückzukehren, verwenden Sie die Schaltfläche „Abbrechen“. Wenn das Programm beendet ist, erhalten Sie eine Erfolgsmeldung.

OK! Ausgewählte Dateien (Ordner) werden unwiederbringlich zerstört!

Wem Informationen gehören, dem gehört die Welt. Diese Worte, die einst von Winston Churchill gesprochen wurden, sind heute noch relevanter. Vertrauliche Informationen müssen nicht nur sicher gespeichert, sondern auch nicht weniger sicher vernichtet werden, da sie abgeschrieben werden Festplatten, weggeworfene Disketten, CDs usw. - einer der Hauptkanäle für Datenlecks.

Es gibt viele bekannte Präzedenzfälle, wenn zum Beispiel auf Festplatte Computer, die bei der Aktualisierung der Computerausrüstung des Unternehmens abgeschrieben und dann verkauft wurden, blieben vertrauliche Informationen: persönliche Daten von Mitarbeitern (persönliche Kontonummern bei der Bank, Kreditkarten Punkte, Gehalt), Buchhaltung und andere interne Dokumente. Laut der im April 2004 veröffentlichten Studie „Data, Data Everywhere“ wurden 75 % der Waren auf Auktionen verkauft Festplatte enthalten Informationen, die bei Bedarf mit entsprechenden Dienstprogrammen problemlos wiederhergestellt werden können. Es ist nicht schwer zu erraten, wie solche vertraulichen Informationen verwendet werden, wenn sie in die Hände von Kriminellen geraten. Zum Beispiel aus Daten, die von wiederhergestellt wurden Festplatte und aus dem Inhalt von „kaputten“ Disketten und CDs, die in den Mülleimer geworfen werden guter Spezialist wird von einem Konkurrenzunternehmen viel profitieren können nützliche Informationen. Er wird sich ein Bild von der Situation im Unternehmen machen, vielversprechende Kunden identifizieren, sich an Entwicklungsplänen orientieren usw., und man kann nur vermuten, welche Verluste und entgangenen Gewinne dies für das Unternehmen in der Zukunft bedeuten kann. Für einzelne Benutzer ist ein solcher Informationsverlust weniger gefährlich (es sei denn, es handelt sich um Bankkonten, Kreditkartennummern usw.). Wenn Ihre Materialien jedoch einen kommerziellen Wert haben oder kompromittierend sind, ist dies möglicherweise der Fall auch nutzen möchte.

Eine andere Geschichte ist der Diebstahl personenbezogener Daten. Mittlerweile nimmt weltweit die Zahl der Straftaten im Zusammenhang mit verschiedenen Finanzbetrugsfällen lawinenartig zu, was bei den Strafverfolgungsbehörden große Besorgnis erregt verschiedene Länder. In den Vereinigten Staaten trat am 1. Januar dieses Jahres sogar im Bundesstaat New Jersey ein Gesetz in Kraft, nach dem jedes Handelsunternehmen verpflichtet ist, die privaten Daten seiner Kunden zu schützen, und wenn diese Daten nicht mehr benötigt werden, zerstöre es.

Aus den oben genannten Gründen müssen alle Informationen auf Medien, die verkauft oder in falsche Hände gelangt sind, gelöscht werden, so dass eine Wiederherstellung grundsätzlich unmöglich ist, und Daten auf „kaputten“ Medien müssen entweder durch physische Zerstörung der Medien oder durch sicheres Löschen vernichtet werden Information. Unter Löschung versteht man etwas anderes als das übliche, was in vorgesehen ist Windows-Entfernung Dateien und Ordner sowie Zerstörung von Informationen mithilfe spezieller Software oder Hardware. Tatsache ist, dass das Löschen einer Datei mit Betriebssystem gewährleistet nicht seine tatsächliche Zerstörung. Es wird nicht der Hauptteil der Datei gelöscht, sondern nur der Header. Die Cluster, in die geschrieben wurde, werden als leer markiert und können gelesen werden, bis sie überschrieben werden. Darüber hinaus ist es möglich, dass einige von ihnen auch nach dem Neuschreiben der Cluster Daten aus der zuvor gelöschten Datei behalten. Zum Beispiel, wenn neue Datei, die über die alte Datei geschrieben wird, belegt aufgrund ihres geringeren Volumens weniger Cluster, dann enthalten die verbleibenden Cluster am Ende einige Datenfragmente aus der zerstörten Datei. Daher können Informationen, die auf herkömmliche Weise in dem einen oder anderen Volume gelöscht wurden, mit speziellen Dienstprogrammen wiederhergestellt werden. Eine Formatierung der Festplatte ist keine Option: In diesem Fall wird eine Datenspeicherstruktur auf der Festplatte gebildet, d. h. Dateisystem, und vertrauliche Informationen werden in Sektoren der Festplatte gespeichert, was bedeutet, dass sie wiederhergestellt werden können.

Eine garantierte Vernichtung vertraulicher Informationen ist nur mit Hilfe spezieller Geräte – Aktenvernichter – möglich. Ursprünglich waren Aktenvernichter (von englisch to shredd – to crush, shred) Geräte zur Vernichtung von Informationen auf Papierträgern, die die zu vernichtenden Dokumente mechanisch schreddern, wodurch die Informationen unlesbar werden. Heutzutage wird dieser Begriff weiter gefasst und Aktenvernichter werden auch Hardware und genannt Softwaregeräte zum Vernichten von Informationen auf magnetischen Datenträgern.

Wenn es um die schnelle oder sogar Notfalllöschung von Daten geht, sind Hardware-Aktenvernichter unverzichtbar, da sie Informationen sofort vernichten. Mit solchen Aktenvernichtern können Sie unnötige CDs schnell entfernen und Informationen beispielsweise von ZIP-Disketten entfernen sowie alles löschen Daten hart Festplatte eines funktionierenden Computers, Zerstörung von Informationen auf Servern, Löschen von Daten von einem Laptop usw. Hardware-Schredder werden von vielen kommerziellen, staatlichen und militärischen Strukturen sowohl für die schnelle Vernichtung gefährdeter Daten in kritischen Situationen als auch für die systematische Entfernung von Daten auf ausgefallenen oder stillgelegten Medien benötigt. Software-Schredder löschen Daten sorgfältig nach dem einen oder anderen Infund sind unverzichtbar für die zuverlässige Vernichtung vertraulicher Informationen und personenbezogener Daten von einer Festplatte, bevor der Computer verkauft, an den Arbeitgeber zurückgegeben, in falsche Hände überführt wird oder es abschreiben. In der Regel wird ein ähnlicher Vorgang auf Festplatten ausgeführt, obwohl einige Anwendungen garantiert Informationen von anderen Medien löschen. Darüber hinaus ist es nützlich, Daten mithilfe von Software-Shreddern zu bereinigen, um ein möglicherweise infiziertes Betriebssystem vollständig zu löschen versteckte Viren und Spyware-Module, bevor Sie es erneut installieren. Vollständige Entfernung Das Entfernen aller Daten von der Festplatte hilft in einer solchen Situation nicht nur dabei, unnötige und schädliche Daten loszuwerden, sondern führt auch zu einer Steigerung der Computerleistung. Daher würde es keinem Benutzer schaden, einen Software-Shredder in seinem Arsenal zu haben.

Laut einigen Sicherheitsexperten Software garantieren keine hundertprozentige Zuverlässigkeit der Datenvernichtung. Theoretisch besteht auch nach wiederholtem Löschen einer Festplatte gemäß dem einen oder anderen Algorithmus eine Möglichkeit, einzelne Informationen mithilfe spezieller Geräte wiederherzustellen. Daher gilt der Einsatz von Hardware-Schreddern als zwingend erforderlich für die Vernichtung hochsensibler Daten in staatlichen und militärischen Strukturen. In England beispielsweise empfehlen Regierungsorganisationen die physische Zerstörung von Festplatten und regeln sogar die Größe und das Gewicht des Hammers, der zum Zerschlagen verwendet werden soll Informationsträger wenn es notwendig ist, Daten zu vernichten oder danach hart ersetzen Festplatte auf eine neue. Und im Pentagon werden zur Zerstörung hochsensibler Daten Medien durch Entmagnetisierung und Einwirkung hoher Temperaturen zerstört.

Im Vergleich zu Software können Sie mit Hardware-Aktenvernichtern Informationen fast sofort vernichten. Daher erweisen sie sich in kritischen Situationen als unverzichtbar, wenn die Gefahr des Verlusts, der Offenlegung oder des Diebstahls von Informationen besteht und es viel wichtiger ist, kompromittierende oder andere sensible Informationen schnell zu vernichten, als zuzulassen, dass sie in die falschen Hände geraten. In solchen Fällen entfernt ein Hardware-Schredder auch in Abwesenheit des Benutzers schnell, effizient und leise alle vertraulichen Informationen vom Computer, die dann aus einer Sicherungskopie wiederhergestellt werden können.

Zusätzlich zu Notfällen ist bei der Zerstörung eine schnelle Löschung von Informationen erforderlich große Menge Speichermedien, zum Beispiel ausgefallene Wechselmedien oder alte Festplatten, die nach der Aufrüstung der Computerflotte überflüssig geworden sind große Firma, - Die Durchführung desselben Vorgangs mit einem Software-Schredder wird langwierig und mühsam sein. Software-Schredder konzentrieren sich in der Regel auf die Vernichtung von Informationen von Festplatten, während die zu vernichtenden Daten auf verschiedenen Wechselmedien gespeichert werden können, deren Informationen mit einem Hardware-Schredder einfacher und bequemer zu löschen sind.

Basierend auf dem Prinzip der Informationsvernichtung, vorgeschlagen am Russischer Markt Hardware-Aktenvernichter lassen sich in zwei Gruppen einteilen. Zu den ersten gehören Geräte, die mithilfe eines Magnetfelds Informationen von Datenträgern löschen und die Medien nicht auf physischer Ebene zerstören (Abb. 1), wodurch beispielsweise Festplatten nach der Neuformatierung mit speziellen Geräten wiederverwendet werden können. Die zweite Gruppe besteht aus Geräten, die zu mechanischen Schäden an Speichermedien führen, die nach einer solchen Behandlung nicht mehr verwendet werden können. Die Kosten für Hardware-Aktenvernichter sind viel höher als für Software-Aktenvernichter, daher richten sie sich hauptsächlich an Militär-, Regierungs- und Handelsorganisationen.

Reis. 1. Fotos der Oberfläche der Festplatte vor (a) und nach (b) der Bearbeitung mit einem elektromagnetischen Impuls mit dem „Stack“-Gerät: 1 - Außenkante der Festplatte; 2 - Oberflächenfehler der Magnetplatte; 3 – Markieren von Festplattensektoren

Die Liste der Geräte auf dem russischen Markt, die Informationen mithilfe eines Magnetfelds löschen, ist recht umfangreich. Am bekanntesten sind die Aktenvernichter der „Raskat“-Serie der Firma „New Elektronische Technologie„(http://www.runtex.ru/), „ABS“ der Firma Nero (http://www.nero.ru/), „Stack“ der Firma Anna (http://www.zaoanna. ru/ ) sowie eine Gruppe von Geräten vom Computer Servicegeräte"(http://www.kcy.info/) - siehe Tabelle. Mit diesen Geräten können Sie Daten auf Ihrem Computer innerhalb von Zehntelsekunden zerstören. verschiedene Arten magnetische Medien: auf Festplatten (einschließlich derjenigen, die zum Zeitpunkt der Löschung in Gebrauch waren), Disketten, Streamer-Bändern, Laufwerken der Zip-Familie, Audio- und Videokassetten und anderen magnetische Speichergeräte. Einige der auf dem Markt angebotenen Geräte werden an den Computer des Kunden angeschlossen oder in diesen eingebaut (Abb. 2), andere sind darauf ausgelegt, Informationen von Medien während des Transports oder der Lagerung zu zerstören.

Bei den meisten dieser Aktenvernichter lassen sich drei Hauptblöcke unterscheiden: ein Ladungsspeichermodul, eine Löschkammer und ein Steuermodul. Im Ladungsspeichermodul sammelt sich die zum Löschen von Informationen erforderliche Ladung an, was etwa 2-4 s dauert. Danach ist das Gerät zur Zerstörung bereit und kann bei vorhandenem Strom in dieser Form beliebig lange in dieser Form verbleiben – bis das entsprechende Signal empfangen wird. Nach Empfang des Signals werden die Daten auf dem Speichermedium unter dem Einfluss eines Magnetfeldimpulses in der Löschkammer (z. B verschiedene Modifikationen Geräte verwendet werden Verschiedene Optionen Kameras). Hinsichtlich persönliche Computer Dann werden die Kameras wie die gesamte Einheit so in das PC-Gehäuse eingebaut, dass sie die Platzierung anderer Hardwarekomponenten darin nicht beeinträchtigen (Abb. 3).

Reis. 2. Gesamtansicht des „Module“-Geräts der „Raskat“-Serie (kann als separates Gerät verwendet oder in ein PC-Gehäuse eingebaut werden)

Reis. 3. Möglichkeit zum Einbau der Modelle der Informationssafes NSA2.2km und NSA2.4km in die Computersystemeinheit

Das Steuermodul ist dafür ausgelegt, Befehle entgegenzunehmen, sie gemäß einem vorgegebenen Algorithmus zu verarbeiten und den Datenvernichtungsprozess zu starten. In der einfachsten Variante wird der Löschbefehl durch Drücken einer im Gerät eingebauten Taste erteilt. Es ist auch möglich, einen Fernbedienungsknopf zu verwenden, der sich beispielsweise an einem Sicherheitsposten befindet. Darüber hinaus besteht ggf. die Möglichkeit, das Gerät auszulösen, wenn ein Befehl vom Funk-Schlüsselanhänger gegeben wird. Typischerweise werden zwei Arten von Schlüsselanhängern verwendet: Standard (funktioniert in einer Entfernung von bis zu 50 m im Sichtfeldbereich) und verstärkt (ermöglicht nicht nur das Einschalten des Produkts aus einer Entfernung von bis zu 1 km im Sichtbereich). Sichtlinienzone, aber auch um eine Bestätigung der Befehlserteilung zu erhalten). Darüber hinaus wird ein Signal bereitgestellt, wenn unautorisierter Zugriff auf den Informationsträger (sofern autorisiertes Personal Zugriff auf den Informationsträger benötigt, muss ein spezieller Zugangsschlüssel verwendet werden). Bei Bedarf kann das Steuermodul an Bewegungsmelder oder andere Sicherheitssensoren angeschlossen werden.

Die Liste solcher Aktenvernichter russischer Entwickler ist klein und von den bekannten und bewährten kann nur das Unidisk-Gerät der gleichnamigen Firma erwähnt werden (http://www.unidisk.ru/).

Dieses Gerät wurde entwickelt, um Daten von den Festplatten laufender PCs und Server zu zerstören. „Unidisk“ ist in einer Box montiert Systemeinheit, während die im Gerät befindliche Festplatte im Normalmodus arbeitet. Bei Erhalt eines Steuerimpulses wird der Aktenvernichter ausgelöst: Einer seiner Mechanismen trifft mit enormer Kraft auf die Festplattenabdeckung, durchbricht diese und verursacht irreparablen physischen Schaden an der Festplatte (ein Durchgangsloch mit einem Durchmesser von 5 mm mit Verformung der Festplatte). Geometrie der Platten - Abb. 4). Das Signal kann von gesendet werden Fernbedienung Steuerung oder per Befehl vom Telefon, außerdem kann das Signal ein Befehl von Sensoren sein, die beim Öffnen des Gehäuses ausgelöst werden.

Reis. 4. Festplatte, zerstört durch das Unidisk-Gerät

Zu dieser Gruppe von Aktenvernichtern gehören auch Modelle von CD-/DVD-Schreddern westlicher Entwickler, mit denen Sie unnötige CDs und DVDs schnell loswerden können. Derzeit werden viele Modelle solcher Aktenvernichter auf dem Markt angeboten, die sich in der Art und Weise der Informationsvernichtung und in der Leistung voneinander unterscheiden. Einige beschränken sich darauf, Informationen von Datenträgern zu zerstören, indem sie deren Oberfläche beschädigen, während andere Datenträger physisch zerstören und sie in kleine Chips verwandeln.

Am weitesten verbreitet auf dem Markt sind Desktop-Modelle, die klein sind (das Gerät passt auf den Schreibtisch) und daher ideal für kleine Büros und Organisationen sind. In der Regel sind solche Aktenvernichter in der Lage, Informationen von 15 bis 30 CDs pro Minute zu vernichten. Beispiele für kompakte Aktenvernichter sind der Alera DVD/CD Shredder, der Norazza Data Destroyer, der Logicube CD Destroyer und ähnliche Modelle. In diesem Fall benötigt beispielsweise der Alera DVD/CD Shredder (Abb. 5) nur 2 s, um Informationen auf einer Festplatte zu vernichten.

Reis. 5. Alera DVD/CD-Schredder

Große Unternehmen, die viele DVDs/CDs verwenden, sollten auf mehr achten leistungsstarke Geräte, zeichnet sich durch hohe Leistung aus und ist in der Lage, eine große Anzahl von Festplatten zu zerstören. Zu diesen Geräten gehören der Alera DVD/CD Shredder Plus XC (Abb. 6) von Alera Technologies und der Primera DS-360 Disc Shredder (Abb. 7) von Primera Technology. Beide zerstören CDs und DVDs auf physischer Ebene (die Zerstörung einer CD dauert etwa 7 Sekunden) und können zusätzlich zur Zerstörung von Kreditkarten und kleinen Papiermengen (bis zu fünf Blatt) verwendet werden.

Reis. 6. Alera DVD/CD Shredder Plus XC

Reis. 7. Primera DS-360 Scheibenzerkleinerer

Für die programmatische Vernichtung von Informationen werden auf dem Markt eine Vielzahl von Aktenvernichtern angeboten, die unterschiedliche Datenlöschalgorithmen verwenden und sich durch unterschiedliche Zuverlässigkeit (Geheimhaltungsgrad) und Geschwindigkeit auszeichnen. Alle Algorithmen zum Löschen von Informationen basieren auf dem wiederholten Umschreiben von Informationen in Sektoren der Festplatte und ermöglichen das Schreiben in jedes einzelne Byte harter Sektor Festplatte mit bestimmten festen Werten oder Zufallszahlen – in verschiedenen Algorithmen wird dieser Vorgang ein- bis 35-mal ausgeführt. Beispielsweise beinhaltet der amerikanische nationale Standard des Verteidigungsministeriums DoD 5220.22-M (E) die Aufzeichnung von Zufallszahlen im ersten Durchgang, zusätzlich zu den im vorherigen Durchgang aufgezeichneten Zahlen im zweiten und Zufallszahlen im dritten Durchgang. Gemäß der Methode von Bruce Schnair wird beim ersten Durchgang die Bitkombination „00“ in den Datenspeicherort geschrieben, beim zweiten „11“ und bei den nächsten fünf Durchgängen zufällige Zahlen. Im berühmten Algorithmus von Peter Gutman, der als einer der zuverlässigsten gilt, werden nacheinander alle bekannten Ziffernkombinationen an die Stelle der zerstörten Daten geschrieben (insgesamt werden 35 Durchgänge durchgeführt). Infolgedessen dauert die Ausführung dieses Algorithmus siebenmal länger als das Löschen von Daten auf derselben Festplatte mit dem Bruce-Schnair-Algorithmus und etwa 15-mal länger als die Verwendung des Standards DoD 5220.22-M (E) des US-Verteidigungsministeriums.

Der Grad der Geheimhaltung, den der Aktenvernichter bietet, wird durch den gewählten Algorithmus und die Anzahl der Durchgänge bestimmt – mit zunehmender Anzahl der Durchgänge steigt der Grad der Zuverlässigkeit der Informationsbeseitigung und gleichzeitig steigen die Zeitkosten. Herkömmlicherweise können wir mehrere Stufen der Geheimhaltung bei der Datenvernichtung unterscheiden: die niedrigste (Daten werden in einem Durchgang überschrieben), niedrig (3 Durchgänge), mittel (6 Durchgänge), hoch (7 Durchgänge) und die höchste (35 Durchgänge). Um die Vernichtung vertraulicher Informationen sicherzustellen, werden in den meisten Fällen sieben Durchgänge als ausreichend angesehen, und nur die Vernichtung streng geheimer Informationen in Organisationen, die sich mit Staats-, Militär- oder Geschäftsgeheimnissen befassen, erfordert den Einsatz der Methode von Peter Gutman. Darüber hinaus ist zum Auslesen von Daten, die selbst nach drei Durchgängen mit den einfachsten Aktenvernichtern „verstopft“ sind, eine teure Ausrüstung erforderlich, sodass solche Maßnahmen völlig ausreichend sind, es sei denn, die Daten sind natürlich für professionelle Detektive von Interesse.

Es ist zu bedenken, dass die Vernichtung von Daten mit einem Aktenvernichter ein zeitaufwändiger Vorgang ist, der mehrere Stunden bis mehrere Tage dauern kann. Die Dauer des Vorgangs hängt direkt von der Datenlöschmethode und der Festplattengröße ab. Je zuverlässiger die Methode, desto länger dauert der Vorgang. Daher können Software-Schredder in Situationen, in denen eine schnelle Datenvernichtung erforderlich ist, nicht weiterhelfen.

Eine garantierte Entfernung von Informationen von magnetischen Medien kann durchgeführt werden verschiedene Wege. Sie können das in Windows 2000 und XP enthaltene Dienstprogramm Cipher verwenden. Sein Hauptzweck besteht darin, Ordner und Dateien zu verschlüsseln. Wenn dieses Dienstprogramm jedoch mit dem Schlüssel /w:Path gestartet wird, können Sie Daten aus nicht verwendeten Volume-Abschnitten löschen, ohne die Möglichkeit zu haben, sie durch einmaliges Überschreiben mit zufälligen Informationen wiederherzustellen. Die Zuverlässigkeit einer solchen Löschung ist gering, aber für die Vernichtung nicht klassifizierter Informationen völlig ausreichend. Sie müssen das Dienstprogramm starten Befehlszeile, was nicht sehr praktisch ist. Allerdings ist das Cipher-Dienstprogramm in Windows enthalten, sodass Sie weder dafür bezahlen noch es herunterladen müssen diese Option kann für Heimanwender eine gute, wenn auch nicht sehr praktische Lösung sein.

Die garantierte Löschung von Informationen wird von einer Reihe von Konfigurationsprogrammen und bereitgestellt Windows-Optimierung(System Mechanic, Magic Tweak usw.), jedoch ist der Grad der Zuverlässigkeit einer solchen Datenvernichtung in jedem Paket unterschiedlich. Um sich zurechtzufinden, müssen Sie beim Löschen von Informationen auf die beteiligten Algorithmen und die Anzahl der Durchgänge achten. Höchstwahrscheinlich wird diese Option völlig ausreichen normale Benutzer, aber für die Vernichtung von Verschlusssachen inakzeptabel.

Dienstprogramme zur sicheren Datenvernichtung sind oft in Paketen enthalten, die zum Schutz vertraulicher Informationen konzipiert sind, wie z. B. StrongDisk Pro und Acronis Privacy Expert Suite. Das in StrongDisk Pro enthaltene Brennermodul löscht freien Speicherplatz, indem es Bereiche der Festplatte mit zufälligen Daten füllt. Und das Acronis Privacy Expert Suite-Paket enthält mehrere verschiedene Module für die garantierte Datenvernichtung.

Und schließlich gibt es spezielle Schredderprogramme, deren Hauptaufgabe gerade die Datenvernichtung ist. Die Vielfalt an Software-Schreddern auf dem Markt ist enorm: Anwendungen unterscheiden sich in der Zuverlässigkeit der Datenvernichtung, können entweder kostenpflichtig oder kostenlos sein, beschränken sich auf das Löschen vertraulicher Informationen nur von Festplatten oder ermöglichen die zusätzliche Vernichtung von Informationen auf anderen Arten von Daten magnetische Medien. Ebenso groß ist die Anzahl der Situationen, in denen ein Bedarf für den Einsatz eines solchen Programms besteht. Bei der Auswahl der optimalen Anwendung müssen Sie das erforderliche Maß an Datenschutz, die Leistung des Aktenvernichters, die Benutzerfreundlichkeit für eine bestimmte Aufgabe, die Liste der unterstützten Speichermedien und die Kosten usw. berücksichtigen beste Lösungen Es ist einfach unmöglich.

In diesem Artikel betrachten wir eine umfassende Lösung zur Gewährleistung von Datenschutz und Sicherheit auf einem Computer – die Acronis Privacy Expert Suite – und mehrere Shredder-Programme, die versuchen, unterschiedliche Situationen abzudecken und die Interessen verschiedener Benutzergruppen zu berücksichtigen. Mit diesen Aktenvernichtern können kommerzielle Strukturen ihre Remote-Finanzberichte, verschiedene statistische, analytische und andere Daten über das Unternehmen vor unbefugtem Zugriff schützen (was beispielsweise vor dem Abschreiben von Medien mit Informationen erforderlich ist) und private Benutzer - eine Vielzahl von Persönliche Angaben(dies ist beispielsweise beim Verkauf einer alten Festplatte zwingend erforderlich).

Entwickler: Jetico, Inc.

Verteilungsgröße: 2,59 MB

Preis: 39,95 $

Läuft: Windows 95/98/Me/NT/2000/XP/2003 Server

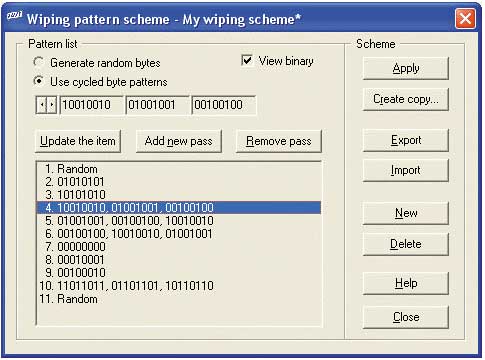

Das BCWipe-Dienstprogrammpaket ist eine umfassende Lösung für die garantierte Entfernung vertraulicher Informationen von Festplatten gemäß dem amerikanischen DoD 5200.28-STD-Standard oder, bei hochsensiblen Informationen, dem Peter Gutman-Algorithmus. Bei Bedarf können Sie Ihre eigenen Datenlöschschemata entwerfen und verwenden, indem Sie die Anzahl der Durchgänge anpassen und die an jedem Durchlauf beteiligten Binärstrukturen definieren (Abb. 8). Angesichts der Unterstützung der Anwendung für Algorithmen mit dem höchsten Geheimhaltungsgrad, der Möglichkeit zur Entwicklung eigener Algorithmen sowie der breiten Perspektiven zur Optimierung der Datenvernichtung kann BCWipe als die erfolgreichste Lösung für Unternehmen und Regierungsbehörden angesehen werden.

Reis. 8. Erstellen eines benutzerdefinierten Algorithmus in BCWipe

Wahrscheinlich ist alles in der Anwendung implementiert Möglichkeiten Zerstörung von Informationen. Sie können Dateien und Ordner löschen und gleichzeitig bestimmte Informationen von der Festplatte zerstören (Löschen mit Löschen), indem Sie den entsprechenden Befehl aus dem Windows Explorer-Kontextmenü auswählen (Abb. 9). Um Spuren zuvor gelöschter Daten zu beseitigen, ist eine kostenlose Löschung möglich Festplattenplatz(Freien Speicherplatz löschen – Abb. 10). Das Löschen von Auslagerungsdateien hilft Ihnen dabei, in der Auslagerungsdatei versteckte Daten zu entfernen, in denen das Betriebssystem Teile von Dateien speichern kann, die zuvor von Anwendungsprogrammen geöffnet wurden. Vor dem Verkauf bzw Übertragung von hart Es ist praktisch, die Funktion „Eine ganze Festplatte löschen“ zu verwenden. Darüber hinaus verfügt BCWipe über die Möglichkeit, „Dateienden“ (den Speicherplatz vom Ende einer Datei bis zum letzten von dieser Datei verwendeten Cluster) und Verzeichniseinträge (den reservierten Speicherplatz, auf dem das Dateisystem Dateinamen speichert) zu löschen Attribute).

Reis. 9. Dateien löschen und gleichzeitig die entsprechenden Daten in BCWipe löschen

Reis. 10. Bereinigen Sie den freien Speicherplatz in BCWipe

BCWipe bietet zahlreiche Möglichkeiten, den Datenvernichtungsprozess für eine bestimmte Situation zu optimieren. Der Benutzer kann klar definieren, was in welchen Fällen gelöscht werden muss; es können klare Einschränkungen für einzelne Ordner festgelegt werden, in denen sich Informationen selten ändern, so dass eine regelmäßige Datenlöschung nicht erforderlich ist (dies gilt insbesondere für solche zeitaufwändigen Vorgänge, wie z , zum Beispiel „Dateienden bereinigen“). Einige Vorgänge im Programm können automatisiert werden. So können Sie regelmäßig Informationen aus der Auslagerungsdatei zerstören, überschreiben Freiraum, Liste der zuletzt verwendeten Dateien löschen, Sonderzeichen löschen Systemordner Windows beim Systemstart und bestimmte Benutzerordner an einem bestimmten Tag und zu einer bestimmten Uhrzeit usw. Das Dienstprogramm zur Verschlüsselung von Auslagerungsdateien bietet zusätzlichen Datenschutz, der insbesondere bei der Arbeit mit Dateien nützlich ist klassifizierte Information, und mit dem BestCrypt-Modul können Sie die Verschlüsselung aller Benutzerdaten aktivieren: separate Dateien, E-Mail-Nachrichten, Datenbanken usw. BestCrypt verwendet so bekannte Verschlüsselungsalgorithmen wie Blowfish, Twofish, GOST 28147-89 und Rijndael. Mit dem integrierten Datei-Viewer können Sie den Inhalt von Dateien nach dem Löschvorgang überprüfen, um die Zuverlässigkeit des Vorgangs sicherzustellen – dies ist besonders wichtig, wenn Sie mit benutzerdefinierten Algorithmen zur Datenvernichtung experimentieren.

Entwickler: WhiteCanyon

Verteilungsgröße: 2,22 MB

Verbreitungsmethode: Shareware

Preis: Wipe Drive & Media Wiper – 39,95 $, Wipe Drive Pro & Media Wiper – 99,95 $

Läuft: Windows 3.x/95/98/Me/NT/2000/XP

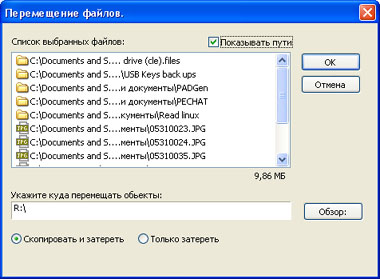

Das WipeDrive-Dienstprogramm ist eine praktische Lösung für vollständige und relativ schnelle Entfernung alle Daten, einschließlich Betriebssystemdateien, Programmdateien und alle anderen Daten von Festplatten ohne Möglichkeit der Wiederherstellung. Mit dem im Lieferumfang enthaltenen MediaWiper-Modul (Abb. 11) können Sie außerdem Daten von Wechselmedien wie Disketten, USB-Festplatten, Zip-Disketten usw. vernichten. Dank des integrierten Assistenten, der den Datenvernichtungsprozess vollständig steuert, können Sie Auch Anfänger können mit dem Programm arbeiten. Daher kann WipeDrive als wirksames Tool zur Datenvernichtung vor dem Verkauf (Übertragung) eines Computers oder einfach vor der Neuinstallation eines mit Viren und/oder Spyware-Modulen infizierten Betriebssystems für eine breite Benutzerkategorie empfohlen werden – von kommerziellen und staatlichen Behörden bis hin zu Privatanwendern. zumal das Programm in verschiedenen Ausführungen erhältlich ist. Kostenversionen: WipeDrive & MediaWiper und WipeDrive Pro & MediaWiper. Letzteres unterscheidet sich dadurch, dass es die Nutzung des Pakets auf einer unbegrenzten Anzahl von Computern vorsieht, sofern das Programm nicht auf mehreren Computern gleichzeitig läuft.

Reis. 11. Vernichtung von Informationen mit MediaWiper

WipeDrive unterstützt Festplatten jeder Größe (IDE oder SCSI) und ermöglicht die Datenvernichtung nach verschiedenen Algorithmen, die unterschiedliche Datenschutzniveaus bieten und sich in der Geschwindigkeit der Informationslöschung unterscheiden. Standardmäßig ist die schnellste Option zum Überschreiben von Daten in einem Durchgang mit Zufallswerten ausgewählt, was in einigen Fällen völlig ausreicht, um normale Informationen (jedoch keine vertraulichen Informationen: Passwörter, Kreditkartennummern usw.) von Heimanwendern zu löschen. Es kann jedoch jede andere unterstützte Methode installiert werden, einschließlich der US-Standards DoD 5220.22-M, Army AR380-19, Air Force 5020, HMG IS5, NAVSO P-5239-26, NCSC-TG-025, Canadian OPS-II, German VSITR und russisches GOST P50739-95. Darüber hinaus bietet das Programm die Möglichkeit, eigene Algorithmen zur Datenlöschung zu verwenden.

Entwickler: Acronis

Verteilungsgröße: 45,2 MB

Verbreitungsmethode: Shareware

Preis: 499 Rubel.

Läuft: Windows 98 SE/Me/NT/XP/2003 Server

Der Hauptzweck der Acronis Privacy Expert Suite besteht darin, die Sicherheit und Vertraulichkeit der Arbeit auf einem Computer zu gewährleisten, und die Möglichkeit der Zerstörung von Informationen, die aus Sicht dieses Artikels von Interesse sind, ist nur einer davon zusätzliche Funktionen. Dennoch hielten wir es aufgrund des Preises und der garantierten Entfernungsmöglichkeiten für notwendig, diese Anwendung in die Überprüfung einzubeziehen Acronis-Daten Privacy Expert Suite macht auch vor dem Hintergrund spezialisierter Aktenvernichter eine gute Figur und das Vorhandensein einer russischsprachigen Benutzeroberfläche macht das Programm sowohl für kommerzielle Strukturen als auch für Privatanwender noch attraktiver.

Das Programm implementiert drei für Software-Shredder typische Bereiche: garantiertes Löschen bestimmter Verzeichnisse und Dateien (das „Shredder“-Modul – Abb. 12), Verstopfen zuvor gelöschter Daten auf einmal oder in einzelnen Abschnitten auf der gesamten Festplatte bei gleichzeitiger Formatierung (das „ (Modul „Datenträgerbereinigung“)) und Überschreiben von Daten in der Auslagerungsdatei (Modul „Aufräumen der Auslagerungsdatei“). Das Maischen erfolgt mit acht verschiedene Methoden Vernichtung von Informationen, die den bekanntesten nationalen Standards entsprechen, darunter den amerikanischen Standards DoD 5220.22-M, NAVSO P-5239-26 (RLL) und NAVSO P-5239-26 (MFM), dem deutschen VSITR und dem russischen GOST P50739-95 sowie die Algorithmen von Bruce Schneier und Peter Gutman.

Reis. 12. Garantierte Löschung bestimmter Dateien und Ordner in der Acronis Privacy Expert Suite

Entwickler: O&O Software GmbH

Verteilungsgröße: 5,45 MB

Verbreitungsmethode: Shareware

Preis: 29,95 $

Läuft: Windows NT 4.0/2000/XP/2003

Das Aktenvernichterprogramm O&O SafeErase ist eine zuverlässige und komfortable Lösung zur garantierten Vernichtung verschiedenster, auch vertraulicher Informationen von Ihrer Festplatte. Der Nutzer hat die Wahl zwischen fünf Methoden zum Löschen von Daten, die sich in den beteiligten Algorithmen und der Anzahl der Durchgänge unterscheiden und letztendlich unterschiedliche Geheimhaltungsgrade bieten. Die schnellste und unzuverlässigste Methode besteht darin, Daten durch einmaliges Überschreiben mit Zufallswerten zu löschen. Für eine höhere Zuverlässigkeit sorgen die amerikanischen nationalen Standards des Verteidigungsministeriums DoD 5220.22-M (E) und DoD II sowie der vom Programm unterstützte deutsche BSI-Standard (Bundesamt für Sicherheit in der Informationstechnik). Die höchste Sicherheit, die für die Vernichtung von als „Top Secret“ eingestuften Dokumenten erforderlich ist, bietet ein Verfahren, das auf dem Peter-Gutman-Algorithmus basiert und in 35 Durchgängen durchgeführt wird.

Die Bedienung des Programms ist denkbar einfach: Entweder löschen Sie Daten sofort, beispielsweise aus dem Windows Explorer, indem Sie den entsprechenden Befehl auswählen, der nach der Installation der Anwendung erscheint Kontextmenü(Abb. 13) oder leeren Sie den Korb, wenn Sie fertig sind (Abb. 14). Darüber hinaus ist es mit der O&O TotalErase-Funktion möglich, den Datenträger vollständig zu löschen, was praktisch ist, um den Datenträger schnell für den Verkauf oder die Übertragung in falsche Hände vorzubereiten. Unter Berücksichtigung der extremen Einfachheit der Arbeit mit dem Programm, kombiniert mit einer breiten Palette von Methoden, die ein unterschiedliches Maß an Zuverlässigkeit beim Löschen von Daten bieten, und zu einem erschwinglichen Preis erweist sich das Programm als sehr attraktiv für eine breite Palette von Benutzern. hauptsächlich für Gewerbebauten und Heimanwender.

Reis. 13. Daten aus dem Windows Explorer löschen

Reis. 14. Daten aus dem Papierkorb löschen

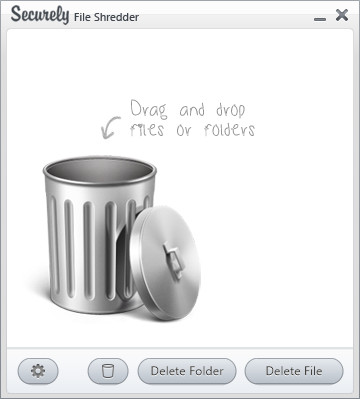

Securely File Shredder – kostenloser Akten- und Ordner-Schredder

22.11.2013 5944

Wenn Sie den Papierkorb leeren oder eine Datei von einem Flash-Laufwerk löschen, werden Daten, die theoretisch in Vergessenheit geraten sollten, nicht vollständig gelöscht. Windows ist intelligent und sparsam genug, um gelöschte Dateien vollständig zu überschreiben. Darüber hinaus „weiß“ es, dass Sie die Dateien, die Sie gerade gelöscht haben, möglicherweise in fünf Minuten plötzlich benötigen. Die Arbeit aller Programme zur Wiederherstellung gelöschter oder beschädigter Daten basiert auf diesem Erhaltungsprinzip. Das hat seine Vorteile, es gibt aber auch Nachteile. Wenn ein Speichergerät, von dem wichtige Daten gelöscht wurden, in die falschen Hände gerät, wo ist dann die Garantie, dass ein Angreifer nach der Wiederherstellung die erhaltenen Informationen nicht auf unangemessene Weise verwendet?

Aus diesem Grund müssen vertrauliche Daten, die vernichtet werden sollen, mit speziellen Dienstprogrammen gelöscht werden. Darin Kurzübersicht Wir möchten Sie auf ein kleines Programm aufmerksam machen dauerhafte Löschung Daten und Ordner. Es heißt Securely File Shredder. Dies ist eine sehr einfache und benutzerfreundliche Anwendung mit einer ansprechenden Benutzeroberfläche mit Animationselementen. Um Inhalte zu vernichten, verwendet das Dienstprogramm vier Algorithmen; Sie können in den einfachen Einstellungen von Securely File Shredder einen beliebigen auswählen. Zu den Löschmethoden gehören Scheneier, Gutmann, der Standard-US-DOD 5220.22 und ein proprietärer Algorithmus des Entwicklers selbst, den er Paranoid nannte und der offenbar für besonders sicherheitsbewusste Benutzer gedacht ist.

Das Funktionsprinzip des Programms ist äußerst einfach. Um den zu löschenden Ordner auszuwählen, klicken Sie auf die Schaltfläche „Ordner löschen“ und um eine Datei auszuwählen, klicken Sie jeweils auf „Datei löschen“. Sie können auch ein unnötiges Objekt mit der Maus greifen und es direkt in den Papierkorb werfen, der sich direkt links von der Mitte des Arbeitsfensters von Securely File Shredder befindet, und dann das Löschen bestätigen. Zu den weiteren Funktionen des Dienstprogramms gehört die Reinigung Windows-Papierkörbe, sowie die Anzeige des File Shredder-Symbols im Benachrichtigungsbereich. Herunterladen aktuelle Version Programme finden Sie auf der Website des Entwicklers

Manchmal Shredder.exe und andere Fehler Systemfehler EXE kann mit Problemen in der Windows-Registrierung zusammenhängen. Mehrere Programme können die Datei Shredder.exe verwenden, aber wenn diese Programme deinstalliert oder geändert werden, bleiben manchmal „verwaiste“ (falsche) EXE-Registrierungseinträge zurück.

Im Grunde bedeutet dies, dass sich der tatsächliche Pfad der Datei zwar geändert hat, der falsche frühere Speicherort jedoch weiterhin in der Windows-Registrierung aufgezeichnet ist. Wenn Windows versucht, diese falschen Dateiverweise (Dateispeicherorte auf Ihrem PC) nachzuschlagen, können Shredder.exe-Fehler auftreten. Darüber hinaus könnte eine Malware-Infektion die mit TuneUp Utilities 2013 verbundenen Registrierungseinträge beschädigt haben. Daher müssen diese beschädigten EXE-Registrierungseinträge repariert werden, um das Problem an der Wurzel zu beheben.

Das manuelle Bearbeiten der Windows-Registrierung zum Entfernen ungültiger Shredder.exe-Schlüssel wird nicht empfohlen, es sei denn, Sie sind PC-Servicefachmann. Fehler beim Bearbeiten der Registrierung können dazu führen, dass Ihr PC nicht mehr funktionsfähig ist und Ihr Betriebssystem irreparabel beschädigt wird. Tatsächlich kann bereits ein einziges Komma an der falschen Stelle das Booten Ihres Computers verhindern!

Aufgrund dieses Risikos empfehlen wir dringend, einen vertrauenswürdigen Registry-Cleaner wie WinThruster (entwickelt von Microsoft Gold Certified Partner) zu verwenden, um alle Shredder.exe-bezogenen Registry-Probleme zu scannen und zu reparieren. Mit einem Registry Cleaner können Sie den Prozess der Suche nach beschädigten Registrierungseinträgen, fehlenden Dateiverweisen (wie dem, der den Shredder.exe-Fehler verursacht) und defekten Links innerhalb der Registrierung automatisieren. Vor jedem Scan, a Sicherheitskopie, mit dem Sie alle Änderungen mit einem Klick rückgängig machen können und sich vor möglichen Schäden an Ihrem Computer schützen. Das Beste daran ist, dass die Beseitigung von Registrierungsfehlern die Systemgeschwindigkeit und -leistung erheblich verbessern kann.

Warnung: Wenn nicht erfahrener Benutzer PC empfehlen wir NICHT, die Windows-Registrierung manuell zu bearbeiten. Eine unsachgemäße Verwendung des Registrierungseditors kann schwerwiegende Probleme verursachen und erforderlich machen Windows-Neuinstallation. Wir garantieren nicht, dass Probleme, die aus einer falschen Verwendung des Registrierungseditors resultieren, behoben werden können. Sie verwenden den Registrierungseditor auf eigenes Risiko.

Vor der manuellen Wiederherstellung Windows-Registrierung, müssen Sie ein Backup erstellen, indem Sie den mit Shredder.exe verknüpften Teil der Registrierung exportieren (z. B. TuneUp Utilities 2013):

Die folgenden Schritte zum manuellen Bearbeiten der Registrierung werden in diesem Artikel nicht beschrieben, da sie wahrscheinlich Ihr System beschädigen. Wenn Sie weitere Informationen zum manuellen Bearbeiten der Registrierung wünschen, sehen Sie sich bitte die folgenden Links an.

Wir übernehmen keine Verantwortung für die Ergebnisse der gemäß den nachstehenden Anweisungen durchgeführten Maßnahmen. Sie führen diese Aufgaben auf eigenes Risiko aus.

Tatsache ist, dass beim Löschen einer Datei über den Operating Explorer Windows-Systeme(hinter dem Papierkorb) wird die Datei nicht physisch von der Festplatte gelöscht. Es wird nur als gelöscht markiert und der zuvor belegte Speicherplatz wird als frei markiert, d. h. bereit zur Aufnahme. Tatsächlich bleiben die Daten jedoch dort, wo sie waren.

Programmbetriebsalgorithmen basieren auf diesem Mechanismus zum Löschen von Dateien gelöschte Daten wiederherstellen durch Wiederherstellen einer Aufzeichnung der Existenz der Datei.

Jedes Phänomen hat immer sowohl positive als auch negative Seiten. Das Wiederherstellen von Daten von einer ausgefallenen Festplatte macht Freude, wenn Sie diese Informationen zurückerhalten. Aber wenn eine gelöschte Datei in die falschen Hände gerät, ist das nicht sehr angenehm.

Um eine Datei zuverlässig aus dem System zu löschen, reicht es nicht aus, sie über zu löschen Windows Explorer am Müll vorbei oder in den Müll und dann wieder raus. Darüber hinaus auch danach harte Formatierung Scheibe, Daten können teilweise oder vollständig wiederhergestellt werden. Daher kann Ihre alte Festplatte, die Sie verkauft oder abgeschrieben haben, für einen bestimmten Personenkreis durchaus zu einem interessanten Objekt werden. Die Wiederherstellung von Informationen kann ziemlich teuer und zeitaufwändig sein, aber wenn es wirklich darum geht wichtige Informationen Geld und Zeit treten in den Hintergrund.

Solche Programme funktionieren wie folgt:

Es gibt Möglichkeiten, Informationen nach solchen Eingriffen wiederherzustellen. Dazu ist jedoch eine spezielle Ausrüstung erforderlich, mit der Sie einen vernachlässigbaren Restmagnetisierungsgrad auf der Oberfläche der Festplatte aufzeichnen können. Dies erfordert eine große Investition, die sich nur dann lohnt, wenn Sie Pläne für einen Supernova-Kämpfer eingehalten haben.

Es gibt verschiedene Algorithmen zum Löschen von Daten. Sie unterscheiden sich hauptsächlich in der Anzahl der Durchläufe und den Datentypen, die in den überschriebenen Bereich geschrieben werden. Je einfacher der Algorithmus ist, desto weniger Zeit benötigt er zum Arbeiten und desto höher ist die Wahrscheinlichkeit einer Datenwiederherstellung. Aber selbst nach ein oder zwei Durchgängen ist die Wahrscheinlichkeit einer Datenwiederherstellung sehr gering.

Der Aktenvernichter in Rohos funktioniert wie folgt.

Nur sechs Schritte, die einige Sekunden dauern und Ihren Informationen „ewigen Frieden“ verleihen. Sie können davon ausgehen, dass Sie sie eingeäschert und ihre Asche in den Wind verstreut haben.

Zusammenfassung

Die Zusammenfassung dieses Artikels ist unserer Meinung nach ziemlich offensichtlich. Wenn Sie über wichtige Informationen verfügen, müssen diese geschützt werden, und das Programm hilft Ihnen dabei. Und wenn Sie möchten, dass Spuren gelöschter Informationen gründlich bereinigt werden und die Informationen selbst nur Ihr Eigentum bleiben, dann sollten Sie den Rohos-Aktenvernichter verwenden.

Wenn es um Vertraulichkeit, Zuverlässigkeit und Sicherheit geht, rücken Finanzthemen in den Hintergrund, manchmal sogar an dritte Stelle. Das ist die Realität und wir bieten zuverlässigen Schutz davor.

| In Verbindung stehende Artikel: | |

|

Einmalige Antivirenprogramme zum schnellen Scannen Ihres Computers

Kaspersky AVP Tool, ein proprietäres Dienstprogramm von Kaspersky Lab, ist... Kostenloses Programm für Laptop-Webcam

Sie benötigen ein Programm, das Ihren Computer in ein System verwandeln kann ... Viruserkrankungen – eine Liste der häufigsten Erkrankungen und der gefährlichsten Viren

Es gibt die Meinung, dass Tiere, Pflanzen und Menschen zahlenmäßig vorherrschen... | |